引言

在数字货币和区块链技术迅猛发展的背景下,Tokenim 2.0作为一种新型的加密技术,其安全性引起了广泛关注。许多用户可能会问,Tokenim 2.0为啥没人能够破解?这个问题的答案涉及到多种因素,包括技术复杂性、行业内的安全标准、以及整体生态环境等。在这篇文章中,我们将深入探讨Tokenim 2.0的破解难度,分析其背后的技术原理,以及为何在目前的情况下没有人成功地破解它。

1. Tokenim 2.0的基本原理

Tokenim 2.0作为一种创新的加密技术,基于多种先进的密码学原理。其主要特点包括高效的加密算法、多层的安全防护机制以及动态的密钥管理系统。这些特性相互融合,使得Tokenim 2.0在数据保护方面展现出了卓越的性能。

首先,Tokenim 2.0采用了非对称加密算法,确保了只有授权用户能访问数据。其次,系统内的多层加密机制为数据传输和存储提供了额外的保护。此外,动态密钥管理可以根据实际情况实时更新密钥,从而降低了密钥泄露风险的可能性。

总之,Tokenim 2.0的复杂性不仅体现在算法本身,更在于其从设计到实施的系统性思维,使得攻击者难以找到破解的漏洞。

2. 破解难度的技术层面分析

Tokenim 2.0的破解难度主要来源于其复杂的技术架构。首先,非对称加密算法的计算复杂度极高,破解者通常需要耗费大量的资源和时间来暴力破解,即使使用现代超级计算机也难以在合理的时间内成功。

其次,Tokenim 2.0将多种加密算法相结合,通过不定期更换加密算法来增强安全性。这种做法大幅度提高了攻击者的破解难度,增加了他们对系统进行有效攻击的可能性。此外,系统通过实时监控和响应机制可以及时发现并阻止潜在的攻击,进一步提升了整体安全性。

最后,Tokenim 2.0的开发团队定期更新和系统,及时修复潜在的漏洞。这种主动态的安全维护策略为Tokenim 2.0提供了持久的安全保障,使其在许多竞争对手中脱颖而出。

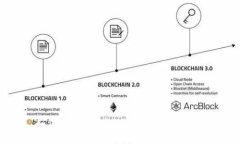

3. 安全性与生态环境的关系

Tokenim 2.0的安全性不仅依赖于其技术本身,而且与其所处的生态环境紧密相关。首先,Tokenim 2.0所采用的区块链技术能够确保数据的不可篡改性,交易记录一旦确认便无法更改,这在根本上保障了数据的真实有效。此外,在多方参与的分布式网络中,攻击者需同时控制多个节点才能对数据进行篡改,这在技术上几乎是不可能实现的。

其次,Tokenim 2.0的生态环境中有着多家合作伙伴,包括技术公司、金融机构和监管单位,这些合作机构的共同努力使得Tokenim 2.0在政策和技术上都能得到有效支持。此外,用户社区的主动维护和反馈也能够极大地增强系统的安全性,这种多元化的生态环境犹如一道防护墙,使得攻击者无从下手。

4. 用户教育与安全意识

用户在确保Tokenim 2.0的安全性方面同样扮演着重要角色。安全技术再先进,如果用户的安全意识不足,也难以避免潜在的风险。因此,Tokenim 2.0在用户教育上下了不少功夫,开展了多种形式的安全培训和讲座,提升用户对安全问题的认识,帮助他们更好地使用系统。

通过增强用户的安全意识,Tokenim 2.0不仅能够降低用户因操作不当造成的风险,还能形成良好的网络安全配合,进一步提升系统的整体安全性。此外,对于用户来说,定期检查账户安全设置、使用复杂的密码、启用双重认证等都是保护个人信息的重要措施。

5. 未来展望:Tokenim 2.0的持续更新

尽管目前Tokenim 2.0展现出了极高的安全性,但面对不断变化的网络环境和攻击手段,系统的持续更新是必不可少的。开发团队始终保持对新技术的敏感度,积极探索更为安全的加密方案。他们定期进行安全审核、漏洞扫描以及代码审查,以确保系统在技术层面始终保持领先。

未来,随着人工智能和量子计算等新兴技术的发展,Tokenim 2.0也可能面临新的挑战。在此背景下,如何快速适应环境的变化并提升自身的安全防护能力,将是Tokenim 2.0开发团队的重点任务。持续的技术创新与社区的广泛参与将共同推动Tokenim 2.0的安全性向更高的水平迈进。

6. 总结

Tokenim 2.0为啥没人破解的问题,既不是个别技术问题的简单回答,也不是单一因素的结果。它是多种技术、环境与用户教育的共同作用。这种深度的安全设计与维护,不仅提高了Tokenim 2.0的安全性,更为用户提供了一个稳定、可靠的数字资产管理平台。

在不断变化的网络安全环境中,Tokenim 2.0的未来充满了机遇与挑战。随着技术的进步与用户意识的不断同步提升,它将继续在安全性上保持领先地位,成为加密技术领域的标杆。